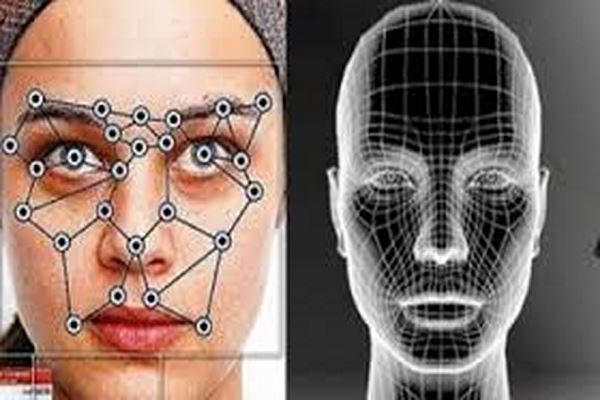

امروزه شناسایی چهره در كاربردهای مختلف مرتبط با امنیت مورد استفاده واقع شده است مثل نظارت ،محكومیت ،پاسپورت و كنترل دستیابی. علی رغم پیشرفت های اخیر آن، اهمیت پنهانی(پوشیدگی) یكی از چند موضوعی است كه از بكار گیری گسترده تر آن جلوگیری می كند . در این پروژه ما ابتدا به مطالعه و بررسی رمزنگاری و چهره نگاری در دو بخش مجزا می پردازیم سپس در ادامه اهمیت پنهانی و امنیت تشخیص صورت را از طریق تركیب تشخیص صورت با یك طرح رمز گذاری سادة بیومتریك بنام سیستم كمك كنندة داده ها بیان می كنیم . این سیستم تركیبی به طور جزئی با تمركز بر روش پیوند كلیدی توصیف می شود . نتایج تجربی نشان می دهند كه سیستم پیشنهادی مدل رمز گذاری بیو -متریك به طرز چشمگیری میزان پذیرش اشتباه را كاهش می دهد در حالیكه میزان رد اشتباه را افزایش می دهد .

فهرست مطالب

چکیده:1

فصل اول : رمزنگاری

1-1-مقدمه :2

1-2-تعریف رمزنگاری... 3

1-3-الگوریتمهای رمزنگاری... 4

1-3-1-رمزنگاری کلید عمومی (نامتقارن) 5

1-3-1-1-انواع مدل رمزنگاری کلید عمومی.. 7

1-3-1-2-ویژگی مدل رمزنگاری کلید عمومی.. 7

1-3-2-رمزنگاری کلید خصوصی (متقارن) 8

1-3-2-1-ویژگی مدل رمزنگاری کلید خصوصی.. 9

1-3-3-مقایسه الگوریتم متقارن و الگوریتم نامتقارن :9

1-4-روشهای رمزنگاری... 10

1-4-1-روش متقارن 10

1-4-2-روش نامتقارن 11

1-4-3-Key Agreement :11

1-5-کاربردهای رمزنگاری... 12

فصل دوم : چهره نگاری

2-1-مقدمه. 16

2-2-چهره نگاری... 18

2-3-فناوری های تشخیص هویت بیومتریک چگونه کار می کنند؟. 18

2-4-شناسایی چهره. 19

2-4-1-تشخیص دو بعدی چهره :20

2-4-2-تشخیص سه بعدی چهره :20

2-5-کلیات سیستم تشخیص چهره. 21

2-6-چرا تشخیص چهره دشوار است؟. 24

2-7-درک چهره :25

2-8-الگوریتم سیستم تشخیص چهره. 27

2-9-تشخیص چهره طی روند پیری... 27

فصل سوم : بررسی روش های رمزنگاری در بالابردن امنیت شناسایی بر اساس چهره

3-1-مقدمه:29

3-2-رمز نگاری به کار رفته در چهره بر اسا سHDS برای بالا بردن امنیت:31

3-2-1-بازنگری سیستم :31

3-2-2- پیش پردازش تصویر صورت و استخراج خصوصیات:34

3-2-3-الگوی كلید رمزنگاری ، عملكرد تركیب رمزنگاری و الگوی كد تصحیح خطا:34

3-2-4-الگوی پیوند كلیدی براساس HDS:34

3-2-5-تخصیص بیت :37

3-2-6-رمز گذاری گری :37

3-2-7-نیازهای آموزشی :38

3-3-نتایج تجربی در مورد رمزنگاری به کار رفته در چهره. 38

3-3-1- عملكرد خط اصلی بدون رمز نگاری به کار رفته در چهره:38

3-3-2-عملكر سیستم رمز نگاری به کار رفته در چهره بر اساس HDS:39

نتیجه گیری:42

منابع :43

فهرست جداول

جدول 2-1 مقایسه تصاویر دو بعدی و سه بعدی را نشان می دهد :21

جدول 3-1 : عملکرد تشخیص سیستم رمزنگاری بیومتریک براساس HDS.. 40

جدول 3-2 : عملکرد کلی شناسایی لیست نظارت.... 41

فهرست اشکال

شکل 1-1 : فرایند رمزنگاری مبتنی بر کلید عمومی بین دو کاربر.. 7

شکل 2-1 : نمای کلی یک سیستم معمول تشخیص چهره. 23

شکل 3-1 : سیستم تشخیص صورت و رمزنگاری بیومتریک براساس HDS.. 32

شکل 3-2: شکل سیستم رمزنگاری بیومتریک براساس HDS برای ثبت و تایید.. 33

شکل 3-3 : فرایند ارتباط کلیدی... 35

شکل 3-4 : فرایند آزادی کلید.. 36